你还在为手机没ROOT装不了监控工具发愁吗?今天分享一个“免Root神器”——Frida Gadget,无需root权限就能实时监控App内部运行!技术大牛用它绕过反调试、反检测,新手也能快速上手。全程步骤+代码演示,手把手教你玩转!

什么是Frida Gadget?

Frida Gadget是一个动态库(.so文件),作用类似于安卓圈的“隐形摄像头”:

- 无需Root:直接嵌入App,摆脱Root限制。

- 反检测性强:绕过反调试、反Frida等防护。

- 持久化Hook:永久生效,重启App也有效。

实战教程:3步注入监控脚本

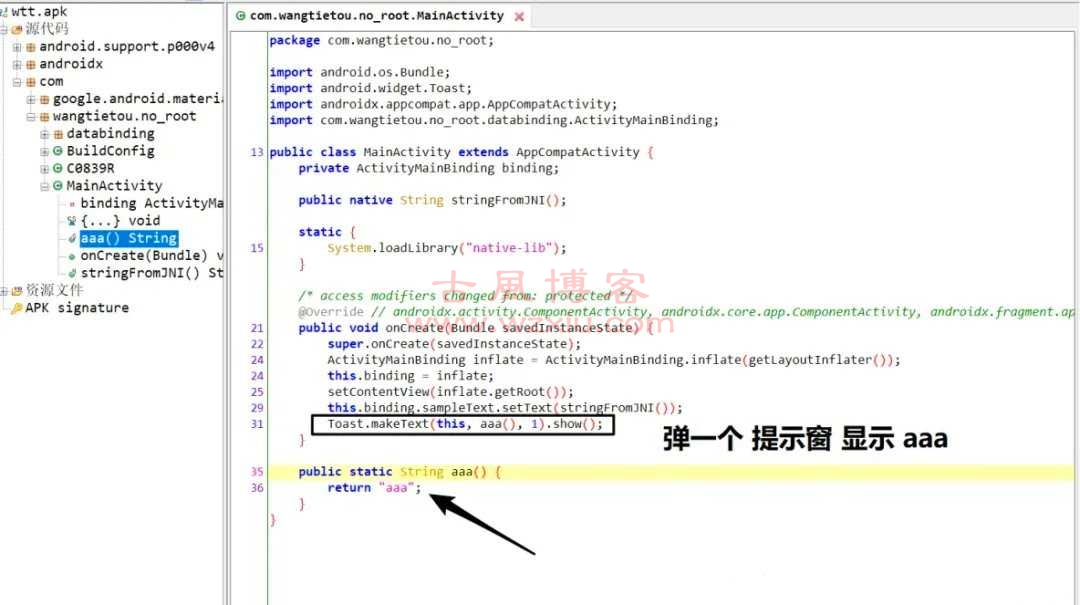

以篡改App弹窗文字(aaa→bbb)为例,全程详细代码:

✅ 步骤1:下载并伪装Gadget库。去Github下载最新版so文件:

# 下载页面(选择Android版本):

https://github.com/frida/frida/releases

重命名文件(防检测):将 frida-gadget.so 改为 libcaiji.so放入App的 lib/arm64-v8a 或对应架构目录。

PS:💡 为何改名?避免被App检测到“Frida”特征!

✅ 步骤2:修改依赖链(关键!)

用工具patchelf给App的原生so添加依赖:

# 安装patchelf:

sudo apt-get install patchelf# 添加依赖(示例架构:arm64):

patchelf --add-needed libcaiji.so libapp_original.so

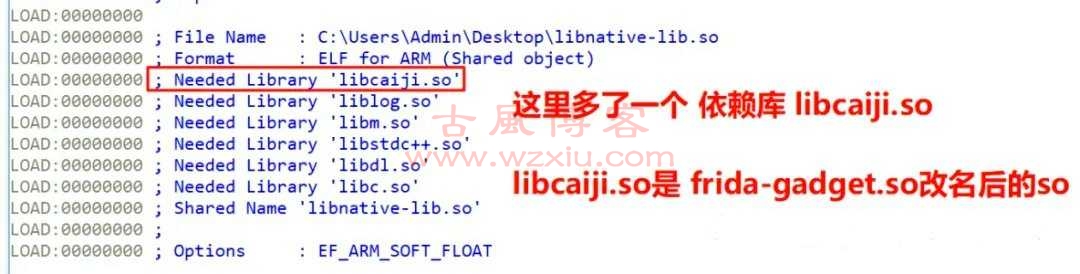

验证依赖是否成功:用IDA工具查看so文件,出现 libcaiji.so 即表示注入成功:

备用方案:用Python脚本添加依赖(使用lief库):

import lief

so = lief.parse("libapp_original.so")

so.add_library("libcaiji.so") # 添加依赖

so.write("libapp_patched.so") # 保存新文件

✅ 步骤3:编写Hook脚本+配置文件

Hook脚本:监控弹窗并修改文字保存为 /data/local/tmp/hook.js:

Java.perform(function() {

var MainActivity = Java.use("com.wangtietou.no_root.MainActivity");

MainActivity.aaa.implementation = function() {

return "bbb"; // 把aaa强制改为bbb

};

});

配置文件:引导Gadget执行脚本

文件名:**libcaiji.config.so**(必须与你的so同名+.config.so)内容如下:

{

"interaction": {

"type": "script",

"path": "/data/local/tmp/hook.js" // JS脚本路径

}

}

⚠️ 注:文件后缀是.so,内容实则是JSON!

📦 打包与效果演示

将修改后的 libapp_patched.so、libcaiji.so、libcaiji.config.so 放回APK的lib目录。

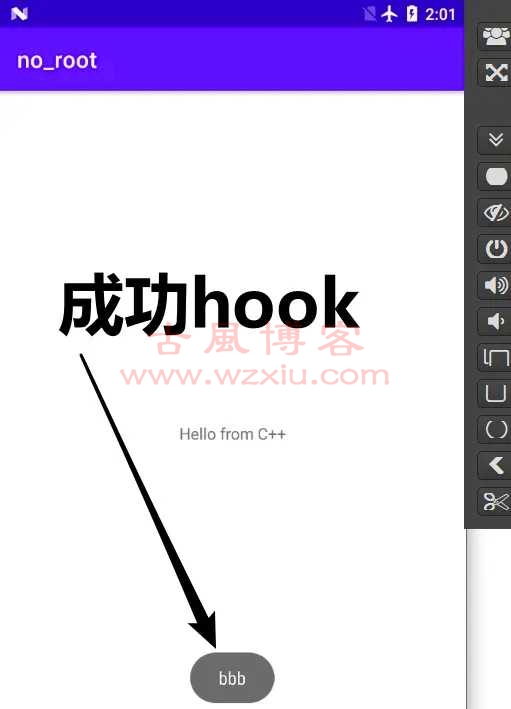

用签名工具重新签名APK(推荐工具:APK Signer)。安装运行App → 弹窗文字从 “aaa”秒变“bbb”!

版权声明:本文内容由来自互联网,该文观点不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容,请联系我们举报,一经查实,本站将立刻删除。